SecHack365 2022 作品一覧Works of Trainees 2022

2022年度の修了生達の成果物一覧です。クリックすると詳細を見ることができます。全部で32タイトルがあります。

優秀作品のポスターは6作品です。

優秀作品一覧ExcellenceEx

| コース | ID | 名前 | タイトル |

|---|---|---|---|

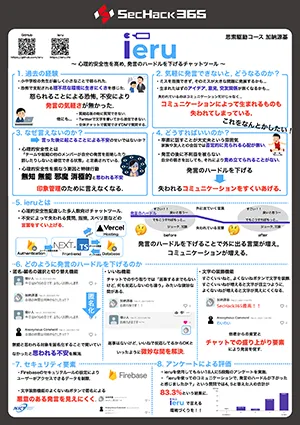

| 思索駆動コース | C03 | 加納 源基 | ieru ~心理的安全性を高め, 発言のハードルを下げるチャットツール~優秀 |

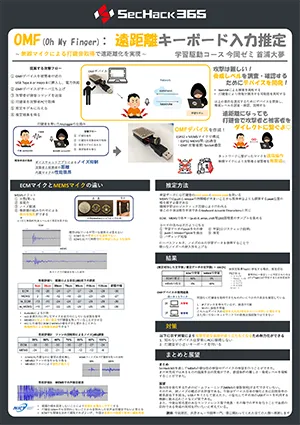

| 学習駆動コース | S05 | 首浦 大夢 | OMF(Oh My Finger): 遠距離キーボード入力推定 ~無線マイクによる打鍵音取得で遠距離化を実現~優秀 |

| 学習駆動コース | S07 | 谷口 宝 | AIアート、その未来について優秀 |

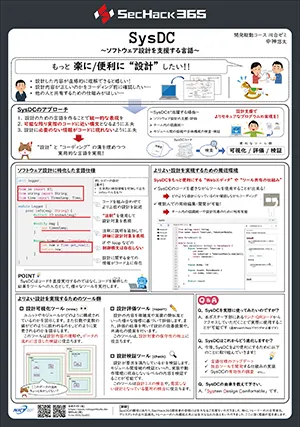

| 開発駆動コース | D02 | 中神 悠太 | SysDC 〜設計を支援する言語〜優秀 |

| 開発駆動コース | D06 | 八木橋 拓之 | Althea〜安全で安定したコードを簡単に書ける言語〜優秀 |

| 開発駆動コース | D07 | 山本 桃歌 | IPv4アドレスをIPv6へ変換してIPv6 only 環境でもハッピーになろう!優秀 |

全32作品一覧

優秀作品ExcellenceEx

C03

思索駆動コース

優秀

加納 源基

ieru ~心理的安全性を高め, 発言のハードルを下げるチャットツール~

気軽に発言できないことによって, コミュニケーションのロスだけではなく, コミュニケーションによって生まれるアイデアや意見, 交友関係などが失われてしまっています. そこで私は心理的安全性に着目し発言のハードルを下げることができれば, 失われてしまうコミュニケーションをすくいあげることができるのではないかと考えました. 今回制作したチャットツール ieru では発言のハードルを下げるために, いいね機能, 匿名 - 顕名の切り替え機能, チャットの装飾機能の3つの機能を実装しました, また, ユーザーに使ってもらいアンケートを取ることで, これらの機能による効果を検証しました.

S05

学習駆動コース

優秀

首浦 大夢

OMF(Oh My Finger): 遠距離キーボード入力推定〜無線マイクによる打鍵音取得で遠距離化を実現〜

sechackではおなじみの打鍵音によるキー推定攻撃 既存手法では遠距離での打鍵音取得が難しいです。

そこで、無線マイクを用いて遠距離化を図りその脅威レベルを調査、周知を行います。 作成したOMFデバイスの性能評価や脅威レベルを紹介します。

みなさん、くれぐれも知らないデバイスはPCに指してはいけませんよ。

そこで、無線マイクを用いて遠距離化を図りその脅威レベルを調査、周知を行います。 作成したOMFデバイスの性能評価や脅威レベルを紹介します。

みなさん、くれぐれも知らないデバイスはPCに指してはいけませんよ。

S07

学習駆動コース

優秀

谷口 宝

AIアート、その未来について

ほとんど誰もやっていないという状況で、AIアートコンテストを開催しました。AIアートを普及させ、市民権を得ることを最高目標としています。AIアートという分野が放置され、無法地帯とならないようコンテストにして、ルールのあるホワイトな場で競い合う場を用意し、そのホワイトなイメージでAIアート、ひいては画像生成AIが広まるよう努力しました。

D02

開発駆動コース

優秀

中神 悠太

SysDC 〜ソフトウェア設計を支援する言語〜

プログラムを書くとき「設計」してますか?ちょっと面倒だったり、やり方が分からなかったり…個人開発でしっかり設計をやっている方は少ないと思います。しかし、設計をしっかりしておくことで、セキリュティや開発効率といった面で多くの利点があります。

そこで、設計という作業がより楽に・より身近に感じられるような世界を目指し、ソフトウェア設計の支援に特化した言語SysDCを開発しました。

そこで、設計という作業がより楽に・より身近に感じられるような世界を目指し、ソフトウェア設計の支援に特化した言語SysDCを開発しました。

D06

開発駆動コース

優秀

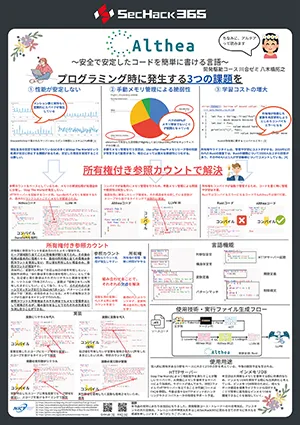

八木橋 拓之

Althea〜安全で安定したコードを簡単に書ける言語〜

Altheaというプログラミング言語を開発しました。Altheaは所有権と参照カウントを組み合わせた所有権付き参照カウントというメモリ管理手法を備えています。所有権と参照カウントはそれぞれ単体でもメモリ管理手法として使用されますが、組み合わせることでそれぞれの欠点を打ち消し合うことができます。この手法を用いることで、プログラミング時に発生する「性能が安定しない」「手動メモリ管理による脆弱性」「学習コストの増大」という3つの課題を解決することができます。

D07

開発駆動コース

優秀

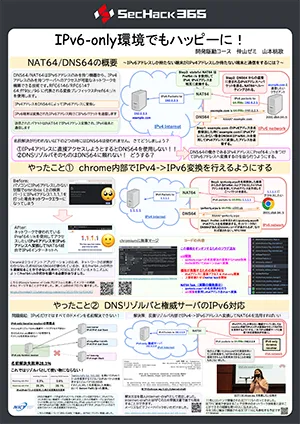

山本 桃歌

IPv4アドレスをIPv6へ変換してIPv6 only 環境でもハッピーになろう!

DNS64/NAT64はIPv6アドレスのみを持つ端末から、 IPv4アドレスのみを持つ端末へのアクセスが可能なネットワークを構築できる技術です。

DNSを使わない状況でNAT64をかつようするには?というところから初めて考えたり開発したりしました。具体的なの内容としてはchromiumへの機能 コントリビュートとIPv6-only resolver についての問題提起と解決策の提案の大きく二つとなっています。

DNSを使わない状況でNAT64をかつようするには?というところから初めて考えたり開発したりしました。具体的なの内容としてはchromiumへの機能 コントリビュートとIPv6-only resolver についての問題提起と解決策の提案の大きく二つとなっています。

表現駆動コース

P01

表現駆動コース

市川 拓磨 / 児玉 剛琉 / 榊原 礼華 / 高橋 実来 / 田村 剛治 / 古川 修平

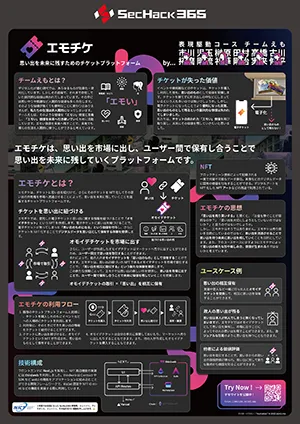

エモチケ ~ 新時代の思い出の形を提案するNFTチケットプラットフォーム ~

デジタル化が進む現代では、あらゆるものが効率化・便利化しています。しかしその過程で失われてしまった価値もあります。チケットはその代表例で、電子チケットになったことでチケットを思い出のものとして残しておくという価値がなくなってしまいました。エモチケは、チケットに思い出を紐づけ、さらに思い出の所有権を流通させることで思い出を未来に残していくことを提案するチケットプラットフォームです。

P02

表現駆動コース

市川 大生 / 影広 智彦 / 児玉 剛琉 / 榊原 礼華 / 武藤 圭汰

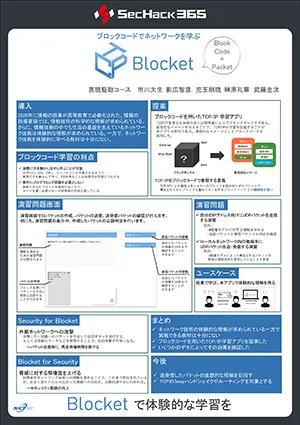

ブロックコードでパケットを学ぶアプリ Blocket~

高等教育で情報1が必修化され,情報技術の深い理解が求められています。ネットワーク技術では体験的な理解が求められている一方で,それを実現できる教材は十分ではないです。そうした背景からブロックコードでパケットを学ぶアプリBlocketを開発しました。 Blocketではブロックを並べることでパケットを送信することができ,教材で学びながら演習を行うことができます。対象は高校生で,情報の授業内でBlocketを使用した4階層モデルの体験的な理解をしてもらうことを目的にしています。 今回のデモでは教材とパケット送信機能を紹介します。

P03

表現駆動コース

古本 裕一 / 児玉 剛琉 / 中島 功貴 / 松山 紗妃

SecIndex ~セキュリティを軸とした,サプライチェーン業者選択サービスの提案~

近年,病院に対するEmotet攻撃をはじめ.サプライチェーンを利用した大企業に対する攻撃,『サプライチェーン攻撃(以下SC攻撃)』を身近に感じる機会が増えています.このSC攻撃となる不適切なセキュリティの原因は,コスト競争など他の課題と比べてセキュリティの優先度が低いことによると考えました.よって私たちは,セキュリティでお金・仕事を生み出し,SCをセキュアにするため,セキュリティを軸とした下請け業者選択サービスを提案します.実際にデータの収集方法を考え,アンケートおよび結果表示画面の実装を行い,トレーナーの方へのヒアリングを行いました.今回の発表では,そのコンセプト・課題感から作ったものの発表,今後の展望を発表させていただきます.よろしくお願いいたします.

学習駆動コース

S01

学習駆動コース

板橋 賢志

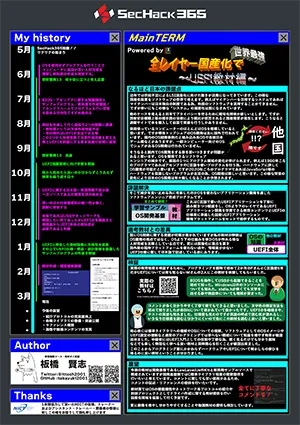

全レイヤー国産化で世界最強~UEFI教材編~

日本では上層アプリケーションの国産化は比較的行われているがOS周辺層の国産化は盛んでないように思える。そこで国産化を推進するためにも未来を担う若者へのOS周辺教育教材が必要であると考えた。

そこでOS周辺領域の中でも特に教材が少ないUEFIに特化した教材を作成した。

そこでOS周辺領域の中でも特に教材が少ないUEFIに特化した教材を作成した。

S02

学習駆動コース

伊藤 秀敏

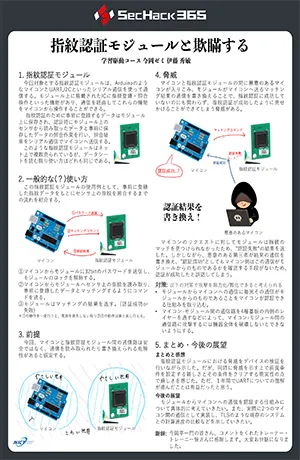

指紋認証を欺瞞する

電子工作で簡単に使える指紋認証モジュールを使ったシステムで認証を欺瞞します。

S03

学習駆動コース

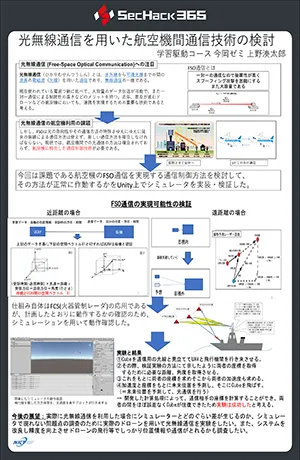

上野 湊太郎

光無線通信を用いた航空機間通信技術の検討

光通信を用いてUAV間の通信をジャミングの影響を受けずに行う

S04

学習駆動コース

川原 弘暉

Balloon-Pot:ハニーポット収集データの風船による可視化マップ

小中学生の頃、学校で受けた情報安全教室の授業は、身近な話だと思えずにいました。その理由は、攻撃がどの程度頻繁に起こっているかなどの現実感が得られなかったためだと考えました。そこで私は、小中学生の興味を引くため、収集したIPアドレスを世界の5州に分類し、風船の膨らみ具合で攻撃の発生源を可視化するBalloon-Potを作成しました。この作品を通じて、セキュリティに興味を持ち、自ら調べる人を増やすことを目的としています。

S06

学習駆動コース

黒須 紀行

MPUを活用したセキュアな組み込みOSの開発

Rustの勉強と組み込みシステムの勉強を兼ねて作り始めた自作組み込みOSです。 製作物のセキュリティについて考えたときに、現状ではスタックオーバーフローで他タスクのスタックを書き換えてしまい任意コード実行の脆弱性があり、これを対策しようと思いました。 MPUをOS側で操作し、コンテキストスイッチ時にアプリケーション側で操作できるメモリを変更、制限する機構を導入することで脆弱性対策を行いました。

S08

学習駆動コース

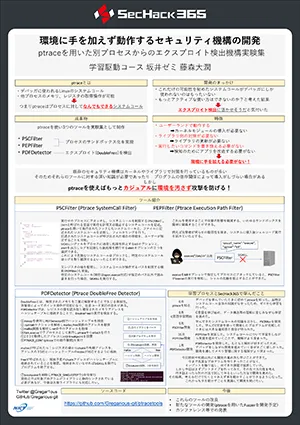

藤森 大潤

環境に手を加えず動作するセキュリティ機構の開発

現在普及しているエクスプロイト検出機構、緩和機構は全てカーネルやライブラリ側で処理を行います。 そのためカーネルモジュールの導入やライブラリのアップデートが必要となる場合があります。 そこで私はptraceと呼ばれるシステムコールを用いて、ユーザーランドで動作してライブラリの更新も必要ない、「環境に手を加えず動作する」セキュリティ機構を実験集として制作しました。 システムコールや実行可能なパスをフィルタリングしてプロセスのサンドボックス化を実現するツールと、DoubleFreeを検出するツールをご紹介します。

S09

学習駆動コース

松田 来央

既存プロセスを動作させたままコードを寄生させるRust製ツール"prpara"

プログラムを更新や動作を変更したいけど、プロセスを止めたくなかったり、サーバや組み込み機器は止められないという事情があると思います。今回作成したのは、そのような場面で役立つ動作中でもあとから動作を変更させることができるツールです。なんでもできるのにデバッガぐらいにしか利用されていない器用貧乏なptraceシステムコールの「後から操作できる」という特徴を活かしてあげました。また、共有ライブラリのコードを実行させるためにアドレスの再配置を行うローダも自作しました。

S10

学習駆動コース

村上 和馬

学習駆動なので全力で学習してみた件

自作OSが低レイヤー学習においてどれほど有効か自分自身で一年間試してきた成果になります。割り込み処理やメモリ管理など実際にコードに書くような技術的なことや、OSがどのような仕事をしているのか、またOSが起動するまでPCの中でなにが起こっているのかなどのことに対して抽象的な理解も得ることができました。

開発駆動コース

D01

開発駆動コース

菊池 華世

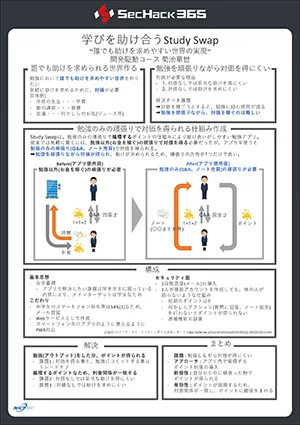

学びを助け合うstudy swap : 誰でも助けを求めやすい世界の実現

勉強において気軽に助けを求めるためには対価が必要です。しかし勉強を頑張りながら、対価を稼ぐ事は容易ではありません。対価を稼ぐ分、勉強に励む時間が減ります。そのため勉強すればするほど対価が得られる、ポイントの仕組みにより勉強の助け合いがしやすいアプリ開発をしました。見どころとしては、自分のために作成していた物で他の人を助けられる(ポイントを得られる)ため、助け合いがしやすいです。

D03

開発駆動コース

中屋 飛人

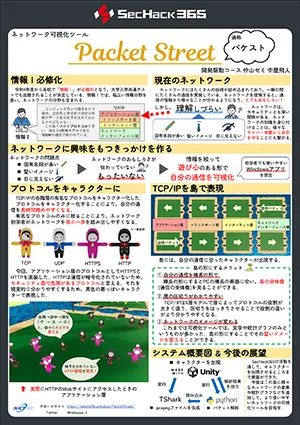

Packet Street ~ネットワーク可視化ツール~

今年度から高校で情報Ⅰの必修化が始まりました。情報Ⅰには、ネットワークの分野が含まれています。しかし、ネットワークの分野にはある問題が存在します。それは、参入のレベルが高く、興味をもつ人が少ないというです。それを改善するために、遊び心があり、興味を持つきっかけとなるネットワークの可視化ツールを開発しました。少しでもネットワークに興味を持つ人が増えてくれればいいなと思っています。

D04

開発駆動コース

平田 麟太朗

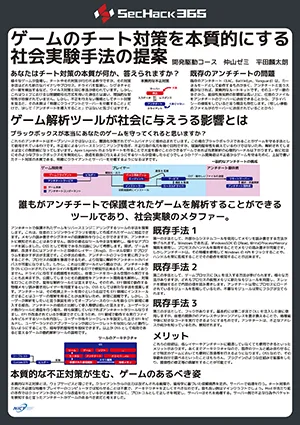

任意のゲームバイナリにおける動的解析の手法について

ゲームの改造が非常に大変であること、敷居が高いこと、非開発者からは悪いことのようにとらえられがちであることから、その敷居を大きく下げ、オフェンシブセキュリティとしてゲームの改造やその対策の水準を引き上げるという目標をもってゲームバイナリの動的解析ツールを作成している話です。デモが見せられる段階ではありませんが、7割ほどの進捗をもって進めており、3月までにはデモの提供ができる予定です。

D05

開発駆動コース

古川 修平

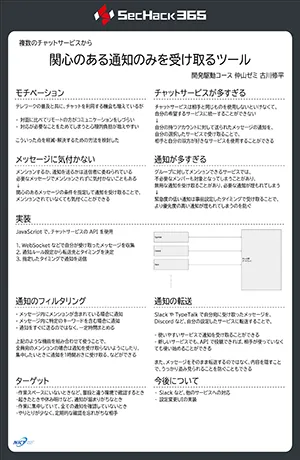

複数のチャットサービスから関心のある通知のみを受け取るツール

チャットサービスは相手と自分で同じものを使用しないといけないため、自分の希望するサービスに統一することができない。 メンションを指定するかなど、通知を送るかどうかは相手に委ねられている部分もあり、無用な通知を受け取ることも多い。 逆に、必要なメッセージにメンションが含まれずに気付かないこともある。 こういった部分を改善するためのツールを制作しました。

思索駆動コース

C01

思索駆動コース

市川 悠斗

マンダラートによるフィルタリングバブルとの付き合い方

フィルタリングバブルとは検索システムによって私達が見たくない情報を見なくなる状態を指します。ただだからといって無理に多様な情報に触れることが重要だという話は必ずしも正しくない。今回はマンダラートという目標管理ツールを使うことでフィルタリングバブルの可視化と私達の検索をより扱いやすいものにします。

C02

思索駆動コース

遠藤 千大

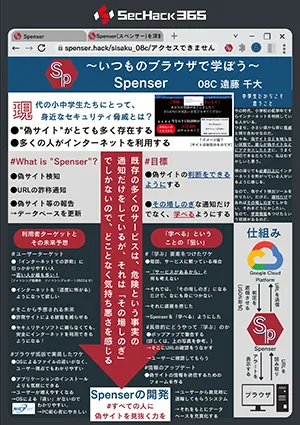

#Spenser_angle

ありとあらゆるところで利用されているインターネット。 インターネット世界には、数多くの「脅威」が存在します。 そして、この「脅威」は見抜ける人と見抜けない人がいます。 その差を少しでも埋めたい。では、そのためにできることは何だろうか。 自分なりに思索し、それを形したものがこの"Spenser"です。

C04

思索駆動コース

中冨 秀哉

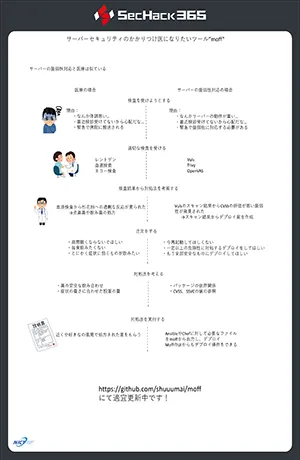

サーバーセキュリティのかかりつけ医になりたいツール”moff”

redhat, amazon, debian, ubuntu, alpine, oracle, fedoraOSの脆弱性を含むパッケージのスキャンツール"Vuls"のスキャン結果をCVSSの値、再起動の有無などの大まかな検索をかけ、デプロイするパッチをユーザーが選択し、それに基づいてAnsible Playbookがエクスポートされ、実行すれば選択した脆弱性パッチを一括でデプロイできるツールを作成しています。

C05

思索駆動コース

藤松 勇滉

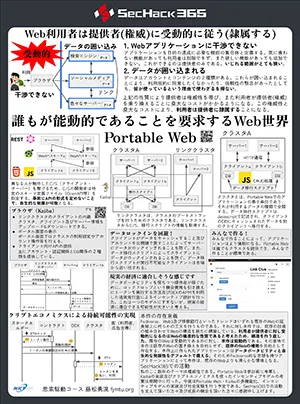

誰もが能動的であることを要求するWeb世界 Portable Web

Webアプリケーションを目的を達成するための機能の集合体と捉えたときに、誰もがその集合体に干渉でき、利用者はその集合体の提供者をデータが伴った状態で選択できる能動的なWebがあれば、現在の受動的なWebを補完することができる。そこで、そのようなWebを作り、専用のブラウザを開発した。また、そのような特徴あるWebを持続可能とするため、クリプトエコノミクスを利用したインセンティブモデルも考案した。

C06

思索駆動コース

吉田 美咲

OSINTによるランサムウェア感染経路推定の検証

公開情報をもとに、ランサムウェアがどのようにして組織のネットワークに侵入したのかといった感染時の経路特定について検証を行いました。また、OSINTによる侵入原因特定の手法と、検体からランサムウェアアクターのリークサイトやメールアドレスの情報を収集する手法について共有します。今回提案した手法以外にもさまざまな方法がありますが、この発表でより多くの人が関心を持って調べるきっかけになれば幸いです。

研究駆動コース

R01

研究駆動コース

石原 匠

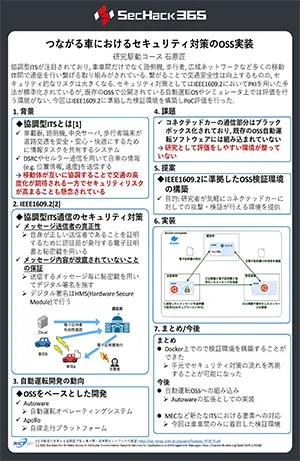

つながる車のなりすまし対策のOSS実装

協調型ITSは注目されています。今後交通に関わる色々なものが 繋がることが考えられます。モノがネットワーク越しに繋がることでセキュリティリスクも高まります。自動運転の開発ではOSSのプラットフォームが多く開発されていますが、この通信の部分に関してはブラックボックス化されている点が多くOSSで実装がされていません。今回は、IEEE1609.2準拠のセキュリティ対策をdockerで立ち上げ手元でPoC検証ができる基盤の開発に取り組みました。

R02

研究駆動コース

辻 有紗

ペースメーカーを用いた安全な遠隔治療に向けたログ分析手法の提案

ペースメーカのログを用いた法医学調査は、ローカルで暗号化せずに行われています。攻撃によりログや調査に用いる推論システムが流出する危険性や、患者の生存中に危険を検知することができないなどの課題があります。そこで、クラウド上で暗号処理を行い安全にログ分析を行うフレームワークを提案しました。推論システムの暗号化と、攻撃者や医者を考慮したログで保存される項目の検討が課題です。

R03

研究駆動コース

橋本 俊甫

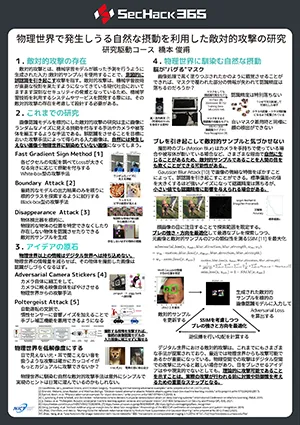

物理世界で発生しうる自然な摂動を利用した敵対的攻撃の研究

機械学習技術のセキュリティ脅威として敵対的攻撃があります。これは微小な摂動を加えた入力を用いて、機械学習モデルを意図的に誤認識させる攻撃手法です。画像認識モデルを標的にしたこれまでの手法はランダムなノイズに見える摂動を付与したり被写体を細工するものが多く、自然には発生しえない画像が生成されていました。私は日常に隠れているものからヒントを得てノイズや被写体によらない物理世界により馴染む攻撃手法を探求しました。

R04

研究駆動コース

林 慶一郎

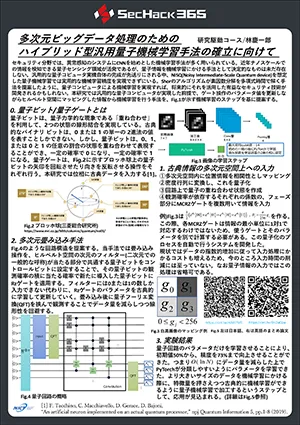

フェーズ操作による量子機械学習

NISQという、ノイズを想定した量子デバイスでの機械学習手法の確立が難儀されている中、十分な量子ビット数が確保されたことを前提とした汎用性のある量子機械学習手法を確立することを試みた。量子コンピュータの挙動を古典コンピュータでシミュレートするには制約が多かったが、16分の1に圧縮したmnist画像を識別する精度を、ハイブリッド型機械学習アルゴリズムで向上されることができた。

R05

研究駆動コース

吉澤 龍一

WebAssemblyにおけるSpectre攻撃の有効性

Spetcre(=投機実行攻撃)攻撃はCPU依存の脆弱性で、kernel空間のデータなどを対象として読み取る攻撃です。この発表はソフトウェア制御のWebAssemblyサンドボックスに対して、Spectreでサンドボックス外読み取りが理論上可能であることと、実際にはどこまでできたかをお話します。また、この活動を通して見つけた研究ーマについてお話します。